Wenn man von außerhalb auf seinen Server zugreifen möchte, geht das am Besten mit einem VPN-Tunnel. Hierbei eignet sich Tailscale besonders gut und es ist zudem besonders einfach zu installieren. Außerdem bietet Tailscale auch gleichzeitig einen Zugriff auf das Intranet hinter dem Server.

Anmeldung

Damit das ganze auch wirklich funktioniert, muß man sich bei Tailscale auf dem Server anmelden. Dazu geht man einfach auf die Webseite https://login.tailscale.com/start um sich dort das erste Mal zu registrieren.

Interessant ist, dass man hier nur die Auswahl verschiedener Provider hat um sich dort das erste Mal anzumelden. Die erstmalige Anmeldung über z.B. seine EMail-Addresse ist hier nicht möglich.

Also habe ich meine Google-Account zur Anmeldung benutzt.

Einrichtung

Tailscale ist im Debian Repository enthalten und kann einfach per apt-get oder auch per Aptitude installiert werden.

root@fliegerhorst:~# apt-get install tailscale

Wenn man das geschafft hat, muß man Tailscale einfach nur noch starten:

root@fliegerhorst:~# tailscale up

To authenticate, visit:

https://login.tailscale.com/a/<geheim>

Success.

root@fliegerhorst.dyndns.org:~#Beim Ausführen des Kommandos 'tailscale up' bekommt man einen Link den man bei dem man sich dann authentifizieren muß. Der Link enthält ein Authentifizierungs-Token, den ich hier im Bild unkenntlich gemacht habe. Deshalb haben wir uns auch vorher schon bei Tailscale registriert, um diesen Link aufrufen zu können.

Warum muß man sich bei einem Tailscale Server anmelden ?

Anfangs habe ich auch nicht verstanden warum man sich eigentlich bei so einem fremden Server anmelden muss. Aber das Funktionsprinzip von Tailscale ist, dass jeder Tailscale-Node eine Verbindung zu diesem Server unterhält, an dem wir uns im ersten Schritt angemeldet haben. Der Hintergrund ist leicht zu verstehen, denn nur über diesen Anmelde-Server bemerkt erst der TailscaleVPN-Server ob ein Verbindungswunsch besteht.

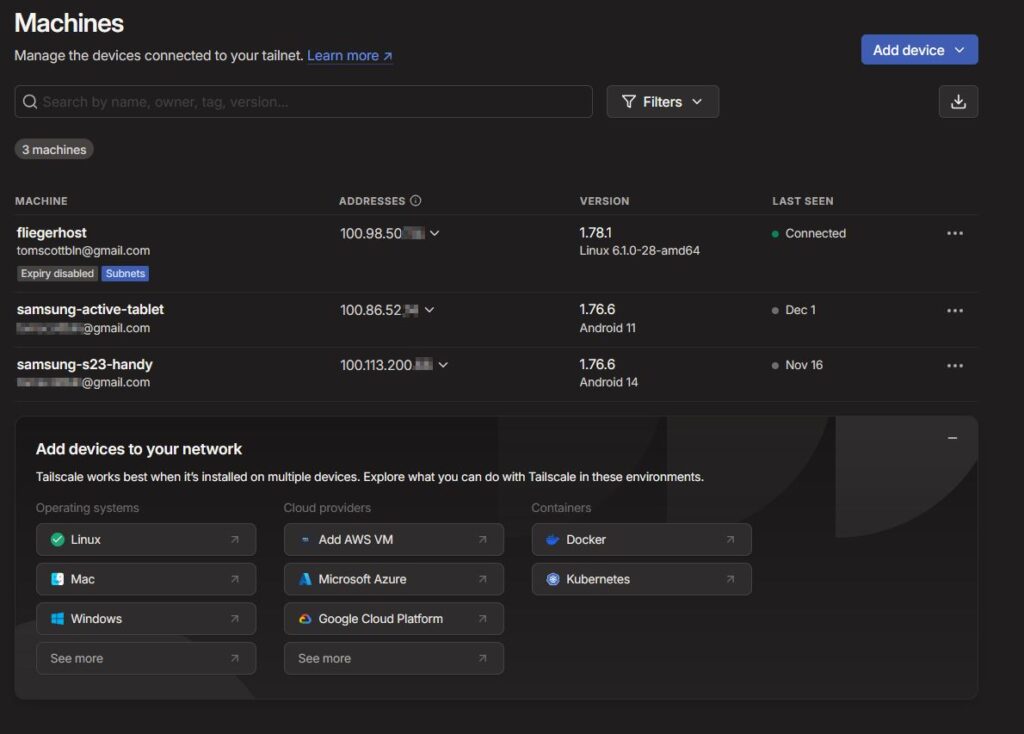

Daher macht es auch keinen Sinn, wenn der VPN-Server nur für sich alleine auf dem Anmelde-Server steht, wenn es sonst keine Geräte gibt, die sich mit dem Tailscale VPN-Server verbinden können, denn der Tailscale-VPN-Server verbindet sich nur mit Geräten, die auch auf diesem Anmelde-Server unter demselben Account, ebenfalls angemeldet sind. Deshalb habe ich auch gleich noch mein Tablet und mein Handy dort angemeldet. Das Ganze sieht dann so aus:

Der oberste Eintrag ist der Tailscale VPN-Server auf dem Debian Linux Gerät. Die beiden unteren sind das Handy und das Tablet.

Key expiry abschalten

Es empfiehlt sich weiterhin den Key expiry abzuschalten. Normalerweise muss man immer alle paar Wochen den Key aktualisieren mit dem sich die Geräte miteinander verbinden. Das lässt sich aber umgehen indem man einfach den aktuellen Key niemals ablaufen lässt.

Dazu geht man mit der linken Maustaste einfach auf die drei Punkte ganz rechts bei dem entsprechenden Eintrag und stellt das aus.

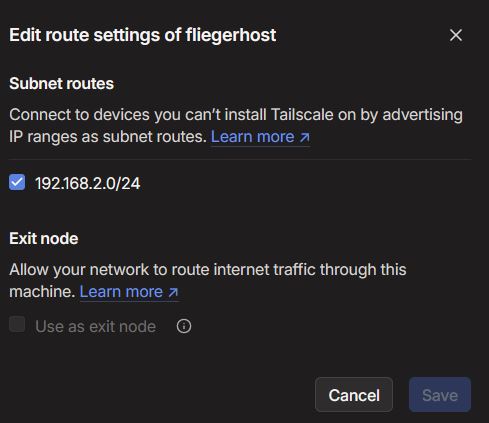

Intranet erreichbar machen

Oft besteht der Gebrauchszweck von Tailscale auch darin, nicht nur eine Zugriffsmöglichkeit zum entfernten Server zu bekommen, sondern auch auf alle Geräte im Intranet hinter dem Server erreichen zu können. Dazu muss man den Subnetz-Zugriff ebenfalls einschalten. Dazu ebenfalls mit der linken Maustaste auf die drei Punkte ganz rechts klicken und auf den Eintrag ‚Edit route settings‘ klicken.

Hier muss man die IP-Adresse von seinem Subnetz, wie oben abgebildet, angeben, den Haken setzen und abspeichern.

Fertig, das wars.